2025天天免费资料正版,2025年新奥正版免费大全,全面释义,2025新澳门精准免费大全,2025正版资料免费查询,,2025澳门今晚开奖结果,2025正版免费资料查询,澳门一码一特一中一期预测,7777788888精准,新澳门特一肖下一期预测,2025新资料免费大全,澳门一码一特一中下一期预测下载,2025年新澳门天天免费大全谜语,2025免费资料正版,2025天天正版资枓大全,2025年正版资料大全,2025精准资料大全免费,4933333王中王凤凰网,2025天天正版资枓大全,新澳门天天谜语答案大全,新奥精准数据免费开放,澳门一肖一马一恃一中下期预测,2025年正版资料免费下载入口,新澳门天天免费谜语100期答案,2025最新正版资料免费,看香港精准资料免费公开,澳门管家婆100精准香港谜语,2025年澳门正版免费资本车,澳门管家婆100精准香港谜下一期,新澳门天天谜语答案大全,7777788888,新澳门天天精准大全谜语王子,新澳门天天免费谜语下一期,港彩二四六天天彩图库,7777788888管家婆老家凤凰,2025天天彩资料大全最新,2025天天彩资料大全,新澳门天天彩精准大全谜语,2025年澳门正版免费资本车,澳门一肖一特今晚预测,7777788888精准一肖预测方法,2025年正版资料大全,新澳门天天精准大全谜语Ai,2025新门正版免费资本大全,浙江唐门门业有限公司,2025年全年免费正版,澳门管家婆谜语怎么玩,77777888888精准新版,2025澳门正版免费资本车真相,2025天天彩资料免费版官网,7777788888888精准官方,2025年新奥正版免费大全,全面释义,2025天天正版资料免费大全,澳门一码一特一中预测免费,2025最新免费资料大全,铁算算盘4887开奖资料,2025年新澳正版免费资本车,7777788888精准传真解析,2025全年资料免费大全,二四六香港期期中预测准确吗,澳门一码一特一中每一期预测,2025全年免费资料开出,2025年新奥免费正版,2025港彩开奖结果查询今天,2025天天彩正版免费资料,77777888888免费管家官方下载,2025天天彩资料大全入口,77777888888免费管家网站VS,新澳门天天免费谜语图案下载,77778888888精准,2025新澳资料免费大全,澳门管家婆100精准香港谜答案,7777788888管家婆凤凰网,777788888888精准,555525王中王555525凤凰预测,新澳门特一肖下一期预测,2025免费精准资料全面释义,777788888管家婆百度一下,2025澳门精准资料大全,2025免费资料大全最新,2025全年免费资料大全免费版官方,2025新澳正版资料最新更新,新澳门天天免费谜语论坛图,777788888888管家婆,2025天天正版资料免费,2025最新免费资料,2025天天彩免费资料正版,香港王中王开奖结果一肖中特,77778888凤凰管家,7777788888新版跑狗管家婆,2025新门正版免费资本,7777888888888精准是什么服务,新澳门天天精准大全谜语王子,2025新门正版免费资本,2025最新资料大全免费下载,2025全年免費資料,7777788888精准新版个,王中王王中王免费资料大全一,澳门一码一特一中下一期预测澳门,2025年天天彩资料大全最新版本,2025新澳门天天免费谜语题库

352期:澳门天天好彩正版挂牌更多

|

352期 | |

|---|---|---|

| 挂牌 | 47 | |

| 火烧 | 虎 | |

| 横批 | 白日青天 | |

| 门数 | 02,05 | |

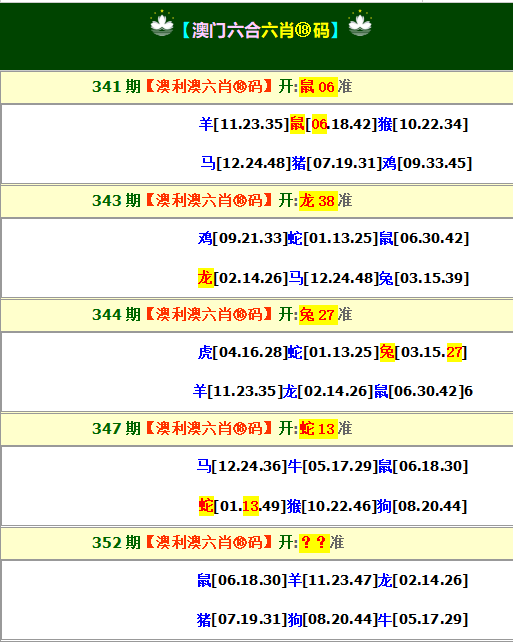

| 六肖 | 兔鼠蛇牛猴龙 | |

澳门精华区

香港精华区

- 352期:【贴身侍从】必中双波 已公开

- 352期:【过路友人】一码中特 已公开

- 352期:【熬出头儿】绝杀两肖 已公开

- 352期:【匆匆一见】稳杀5码 已公开

- 352期:【风尘满身】绝杀①尾 已公开

- 352期:【秋冬冗长】禁二合数 已公开

- 352期:【三分酒意】绝杀一头 已公开

- 352期:【最爱自己】必出24码 已公开

- 352期:【猫三狗四】绝杀一段 已公开

- 352期:【白衫学长】绝杀一肖 已公开

- 352期:【满目河山】双波中 已公开

- 352期:【寥若星辰】特码3行 已公开

- 352期:【凡间来客】七尾中特 已公开

- 352期:【川岛出逃】双波中特 已公开

- 352期:【一吻成瘾】实力五肖 已公开

- 352期:【初心依旧】绝杀四肖 已公开

- 352期:【真知灼见】7肖中特 已公开

- 352期:【四虎归山】特码单双 已公开

- 352期:【夜晚归客】八肖选 已公开

- 352期:【夏日奇遇】稳杀二尾 已公开

- 352期:【感慨人生】平特一肖 已公开

- 352期:【回忆往事】男女中特 已公开

- 352期:【疯狂一夜】单双中特 已公开

- 352期:【道士出山】绝杀二肖 已公开

- 352期:【相逢一笑】六肖中特 已公开

- 352期:【两只老虎】绝杀半波 已公开

- 352期:【无地自容】绝杀三肖 已公开

- 352期:【凉亭相遇】六肖中 已公开

- 352期:【我本闲凉】稳杀12码 已公开

- 352期:【兴趣部落】必中波色 已公开

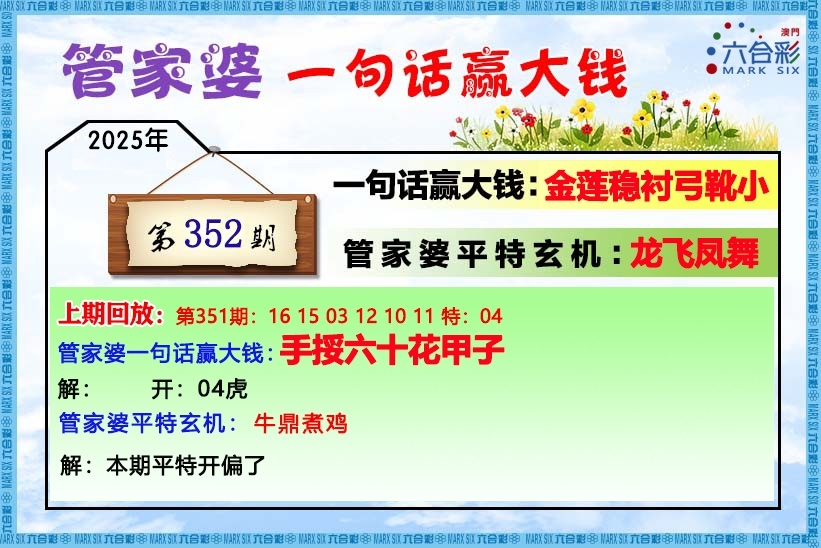

【管家婆一句话】

【六肖十八码】

【六肖中特】

【平尾心水秘籍】

澳门正版资料澳门正版图库

- 澳门四不像

- 澳门传真图

- 澳门跑马图

- 新挂牌彩图

- 另版跑狗图

- 老版跑狗图

- 澳门玄机图

- 玄机妙语图

- 六麒麟透码

- 平特一肖图

- 一字解特码

- 新特码诗句

- 四不像玄机

- 小黄人幽默

- 新生活幽默

- 30码中特图

- 澳门抓码王

- 澳门天线宝

- 澳门一样发

- 曾道人暗语

- 鱼跃龙门报

- 无敌猪哥报

- 特码快递报

- 一句真言图

- 新图库禁肖

- 三怪禁肖图

- 正版通天报

- 三八婆密报

- 博彩平特报

- 七肖中特报

- 神童透码报

- 内幕特肖B

- 内幕特肖A

- 内部传真报

- 澳门牛头报

- 千手观音图

- 梦儿数码报

- 六合家宝B

- 合家中宝A

- 六合简报图

- 六合英雄报

- 澳话中有意

- 彩霸王六肖

- 马会火烧图

- 狼女侠客图

- 凤姐30码图

- 劲爆龙虎榜

- 管家婆密传

- 澳门大陆仔

- 传真八点料

- 波肖尾门报

- 红姐内幕图

- 白小姐会员

- 白小姐密报

- 澳门大陆报

- 波肖一波中

- 庄家吃码图

- 发财波局报

- 36码中特图

- 澳门男人味

- 澳门蛇蛋图

- 白小姐救世

- 周公玄机报

- 值日生肖图

- 凤凰卜封图

- 腾算策略报

- 看图抓码图

- 神奇八卦图

- 新趣味幽默

- 澳门老人报

- 澳门女财神

- 澳门青龙报

- 财神玄机报

- 内幕传真图

- 每日闲情图

- 澳门女人味

- 澳门签牌图

- 澳六合头条

- 澳门码头诗

- 澳门两肖特

- 澳门猛虎报

- 金钱豹功夫

- 看图解特码

- 今日闲情1

- 开心果先锋

- 今日闲情2

- 济公有真言

- 四组三连肖

- 金多宝传真

- 皇道吉日图

- 澳幽默猜测

- 澳门红虎图

- 澳门七星图

- 功夫早茶图

- 鬼谷子爆肖

- 观音彩码报

- 澳门不夜城

- 挂牌平特报

- 新管家婆图

- 凤凰天机图

- 赌王心水图

- 佛祖禁肖图

- 财神报料图

- 二尾四码图

- 东成西就图

- 12码中特图

- 单双中特图

- 八仙指路图

- 八仙过海图

- 正版射牌图

- 澳门孩童报

- 通天报解码

- 澳门熊出没

- 铁板神算图

澳门正版资料人气超高好料

澳门正版资料免费资料大全

- 杀料专区

- 独家资料

- 独家九肖

- 高手九肖

- 澳门六肖

- 澳门三肖

- 云楚官人

- 富奇秦准

- 竹影梅花

- 西门庆料

- 皇帝猛料

- 旺角传真

- 福星金牌

- 官方独家

- 贵宾准料

- 旺角好料

- 发财精料

- 创富好料

- 水果高手

- 澳门中彩

- 澳门来料

- 王中王料

- 六合财神

- 六合皇料

- 葡京赌侠

- 大刀皇料

- 四柱预测

- 东方心经

- 特码玄机

- 小龙人料

- 水果奶奶

- 澳门高手

- 心水资料

- 宝宝高手

- 18点来料

- 澳门好彩

- 刘伯温料

- 官方供料

- 天下精英

- 金明世家

- 澳门官方

- 彩券公司

- 凤凰马经

- 各坛精料

- 特区天顺

- 博发世家

- 高手杀料

- 蓝月亮料

- 十虎权威

- 彩坛至尊

- 传真內幕

- 任我发料

- 澳门赌圣

- 镇坛之宝

- 精料赌圣

- 彩票心水

- 曾氏集团

- 白姐信息

- 曾女士料

- 满堂红网

- 彩票赢家

- 澳门原创

- 黃大仙料

- 原创猛料

- 各坛高手

- 高手猛料

- 外站精料

- 平肖平码

- 澳门彩票

- 马会绝杀

- 金多宝网

- 鬼谷子网

- 管家婆网

- 曾道原创

- 白姐最准

- 赛马会料

广州市宇麦信息科技有限公司成立于2016年03月02日,注册地位于广州市天河区棠安路146号1028房,法定代表人为杨太凤。经营范围包括信息安全设备销售;安全技术防范系统设计施工服务;网络与信息安全软件开发;安防设备销售;计算机系统服务;信息系统运行维护服务;技术进出口;货物进出口;软件开发;计算机软硬件及辅助设备批发;计算机软硬件及辅助设备零售;软件销售;办公设备耗材销售;办公设备销售;电子产品销售;技术服务、技术开发、技术咨询、技术交流、技术转让、技术推广;互联网销售(除销售需要许可的商品);。(ICP备案号)

友情链接:百度

网站的广告和外链,所有内容均转载自互联网,内容与本站无关!

本站内容谨供娱乐参考,不可用于不法活动,严禁转载和盗链等!并且防止相关欺骗性内容。

Copyright ©2012 - 2024 广州市宇麦信息科技有限公司成立于2016年03月02日,注册地位于广州市天河区棠安路146号1028房,法定代表人为杨太凤。经营范围包括信息安全设备销售;安全技术防范系统设计施工服务;网络与信息安全软件开发;安防设备销售;计算机系统服务;信息系统运行维护服务;技术进出口;货物进出口;软件开发;计算机软硬件及辅助设备批发;计算机软硬件及辅助设备零售;软件销售;办公设备耗材销售;办公设备销售;电子产品销售;技术服务、技术开发、技术咨询、技术交流、技术转让、技术推广;互联网销售(除销售需要许可的商品); All Rights Reserved